ماجرا با یک پیام ساده آغاز شد: یک کاربر اینترنتی در ایران که تلاش می کرد با استفاده از مرورگر «کروم» به گوگل وصل شود، ناگهان، با کمال تعجب پیامی را بر روی صفحه رایانه اش مشاهده کرد مبنی بر اینکه گواهی امنیتی مورد استفاده او برای دسترسی به سایت گوگل به آنها (شرکت گوگل) تعلق ندارد. در مقابل، کاربر ایرانی بیکار ننشست و برای کشف دلیل این اتفاق، موضوع پیش آمده را در یکی از سخنگاه های کمکی گوگل در اینترنت مطرح کرد. در نتیجه، داستان بالا گرفت و شرکت گوگل را بر آن داشت که برای تحقیق و کشف علل اصلی قضیه دست به کار شود.

در نهایت، تلاشهای بازرسان گوگل به نتیجه رسید و از طرحی سری، و در عین حال جنجالی پرده برداشت: به ظاهر، «دیجی نوتار»، شرکتی امنیتی در هلند، یک گواهی اینترنتی در اختیار «فرد» [یا افرادی] در ایران قرار داده که استفاده از آن گواهی، احاطه کامل بر کل ترافیک امن گوگل در ایران را در اختیار آن فرد یا افراد قرار داده است.

چنین اشراف اطلاعاتی توسط اشخاصی نا شناس در ایران، برای کاربران در کشور، به معنای آن است که ترافیک شبکه مربوط به ایرانیان چندی در معرض یک هدایت عمدی و هدفدار قرار داشته و دستهایی در پشت پرده، داده های اطلاعاتی کاربران را، به میل خود، به سمت و سویی دیگر «منحرف» می کرده اند.

البته باید توجه داشت که انحراف ترافیک شبکه اینترنت توسط اشخاص ثالث، همیشه، در خطوط نا امن ( http:// بجای https://) میسر بوده است. در این مورد بخصوص هم، دستکاری داده ها بدون اینکه کسی از آن باخبر شود، مستلزم دسترسی به یک گواهی امنیتی بوده است و یک نفر از ایران موفق شده است خود را به جای گوگل جا زده، گواهی مورد نیاز را به دست آورد و دو ماه تمام هم، بدون اینکه کسی متوجه این رخنه امنیتی شود، از مزایای اطلاعاتی آن استفاده کند.

در عمل، تنها دو راه برای دستیابی به یک چنین گواهی امنیتی وجود دارد: یا شخصی با تیم فروش شرکت «دیجی نوتار» تماس گرفته و به سادگی خود را به عنوان یک کارمند گوگل جا زده است و یا اینکه، سایت «دیجی نوتار» هک شده و گواهی فوق هم به صورت تقلبی از سایت به سرقت رفته است.

به هر حال، در هر دو صورت، یک رخنه امنیتی در شرکت فوق روی داده است: در صورتیکه گواهی به «کارمند تقلبی گوگل» به فروش رسیده باشد، «روند بررسی هویت» درخواست کنندگان فاقد کارایی مورد نیاز بوده و در صورتیکه «دیجی نوتار» هک شده باشد، سایت هلندی یاد شده با مشکلاتی جدی در امنیت زیرساخت اینترنتی اش روبروست.

به نوشته وبلاگ نویس های حیطه مسائل امنیتی، به احتمال قوی در سال 2009 نیز، سایت «دیجی نوتر» یک بار دیگر مورد حمله هکرها قرار گرفته است. تصاویر گرفته شده از صفحه های هک شده سایت فوق امروز همچنان در اینترنت یافت می شوند. حتی لینک دقیق صفحات هک شده تا صبح روز 30 ماه اوت (به وقت اروپا) در دنیای سایبر قابل دسترس بود.

رخنه های امنیتی، از قبیل ماجرای گوگل در ایران، با عنوان «فرد واسط» (یا MITM) شناخته می شوند. دراین سناریو، اطلاعات مربوط به امنیت ارسال از طریق اینترنت فرستاده شده و هر دو سوی ارتباط، فرستنده و درخواست کننده داده ها، کلید مورد نیاز برای ارسال امن پیغام را دارا هستند. بدین ترتیب، شما به عنوان فرستنده «بخشی» از اطلاعات مورد نیاز برای اثبات هویت خود ، و همچنین درخواست کننده، را در اختیار دارید. در سوی دیگر ارتباط، در خواست کننده، که گیرنده داده هاست، هم بخش دیگر اطلاعاتی را در اختیار دارد که در واقع می گوید: «بله، من همان کسی هستم که شما فکر می کنید.» اما برای انحراف و دستکاری در چنین روندی، یک «فرد واسط» می بایست راهی بیابد که هم فرستنده به نظر برسد و هم گیرنده. با این روش، شخص ثالث نفوذی در این رابطه دو سویه، خواهد توانست پیامهای ارسالی هر دو طرف را تغییر دهد و در ارتباط دخل و تصرف کند.

برای روشن شدن قضیه مثال زیر را در نظر بگیرید:

تصور کنید می خواهید یک نامه برای برادرتان ارسال کنید. اما یک دشمن به طریقی توانسته اوراق هویتی پستچی را به دست آورد و به زور رشوه و تطمیع، و یا تهدید، به عنوان پست چی شما مشغول به کار می شود و در نتیجه، مسئول جابجایی نامه های شما به برادرتان، و نیز رساندن نامه ها و پاسخ های او به شما.

حال، وقتی شما نامه خود را در صندوق می اندازید، پست چی متخاصم آن را برداشته و به دور می اندازد و به جای آن نامه ای به کل متفاوت از قول شما می نویسد و آن نامه را به دست برادرتان می رساند. در مرحله بعد، وقتی برادرتان پاسخ شما را ارسال می کند، پست چی آن پیغام را هم برمی دارد و از بین می برد و، به جای آن، پاسخ دیگری نوشته و برای شما باز می آورد.

در نتیجه، به خواست دشمن و با تغییر محتویات پیامهای شما، نه شما و نه برادرتان نخواهید توانست آنچه را در نظر دارید به یکدیگر بگویید. از آن بدتر اینکه، حتی اگر «فرد واسط» ماهیت پیامهای شما را دستکاری نکند، هر آنچه راز و مسائل سری میان شما و برادرتان رد و بدل شود در اختیار او نیز قرار می گیرد. مسائلی که می تواند شامل مطالب سری، نشانی ها، گذرواژه ها (پسورد) و دیگر موارد باشد – که با این وصف در دستان دشمن شما قرار می گیرد. و حالا فکر کنید جمهوری اسلامی در ایران، یا هر رژیم دیگری، پست چی مثال ما باشد و هر پیامی که شما از طریق گوگل ارسال کنید را بخواند….

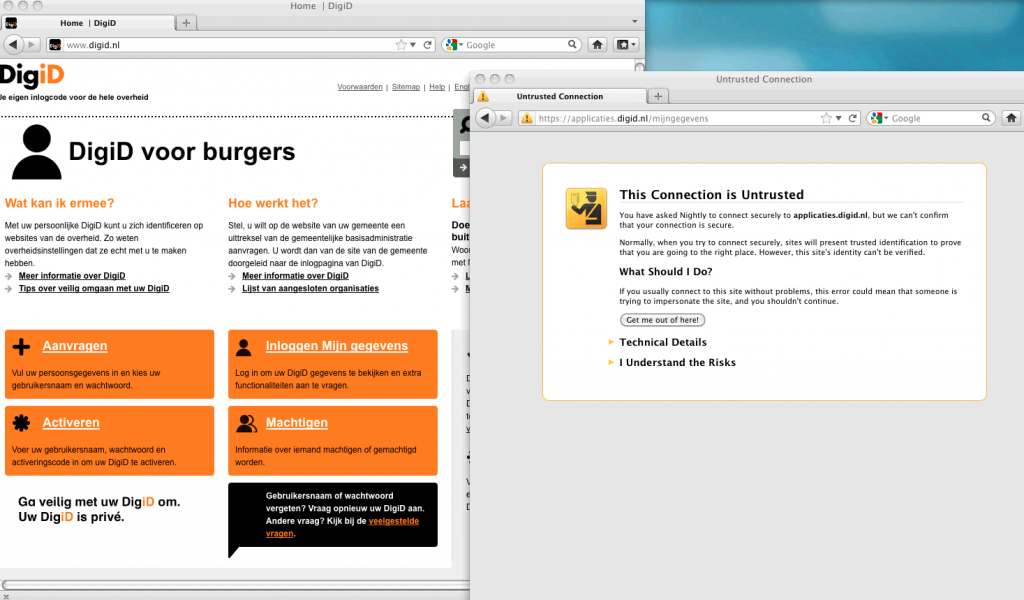

با این همه، راه حلی نیز برای مقابله با چنین خطراتی وجود دارد. برای دفع حملاتی از این دست، «فایرفاکس» و «کروم» هم اکنون کار را برای به روزگردانی مرورگرهای خود آغاز کرده اند تا دیگر گواهی های امنیتی شرکت «دیجی نوتار» را قبول نکنند. این مسئله در «هلند» از اهمیت بسیار زیادی برخوردار است، زیرا دولت آن کشور در حال حاضر برای انجام تعاملات معمول و امن با شهروندانش از خدمات «دیجی نوتار» استفاده می کند.

شیوه تهاجمی «فرد واسط» تا کنون، توسط رژیم های ایران و سوریه، و دیگران، برای دسترسی به داده های اطلاعاتی امن مورد استفاده قرار گرفته است. اوایل سال جاری میلادی (2011) هم، فهرستی از نه عدد گواهی امنیتی تقلبی توسط شرکت «کومودو» منتشر شد که رد بسیاری از آنها، متعاقباً، در ایران یافت شد.

شاید بدترین بخش ماجرای فوق آن باشد که انحراف ترافیک شبکه کاربران گوگل در ایران، دو ماه تمام در جریان بوده است. حتی پس از کشف رخنه و با شرایط موجود هم، هیچ راهی وجود ندارد که بدانیم چند نفر در ایران مورد هدف قرار گرفته اند و یا اینکه چند نفر «در شرف» آن هستند که مورد هدف قرار گیرند. اگر شما ساکن ایران هستید، اولین کاری که باید انجام دهید این است که جدیدترین نسخه مرورگر «گوگل کروم» یا «موزیلا فایرفاکس» را دانلود کنید. سپس، همانطور که پیشتر هم توصیه شد، برای ارتقای امنیتی ارتباط خود، از «تور» (Tor) یا دیگر روشهای رمزگردانی داده هایتان استفاده کنید.

علاوه بر تمام موارد اشاره شده، از شیوه دو مرحله ای بررسی هویت گوگل نیز استفاده کنید. چگونگی انجام مراحل فوق و راهنمای مصور آن، بر اساس وب سایت رسمی خود شرکت گوگل، را در اینجا مشاهده خواهید کرد.

«عرصه سوم» برای موضوع مطرح شده در این نوشتار اهمیت فراوانی قائل است و کماکان وضعیت موجود را از نزدیک دنبال می کند. ما به صورت منظم، مطالب جدیدی در این زمینه فراهم می کنیم و اطلاعات بیشتری در اختیار خوانندگان خود قرار می دهیم. لطفاً برای دریافت مطالب تازه مشترک خبرنامه یا سرخط موضوعات جدید ما شوید.